File Inclusion

在网页引用某些 php 页面时,地址栏的 URL 中会包含参数 page,如:

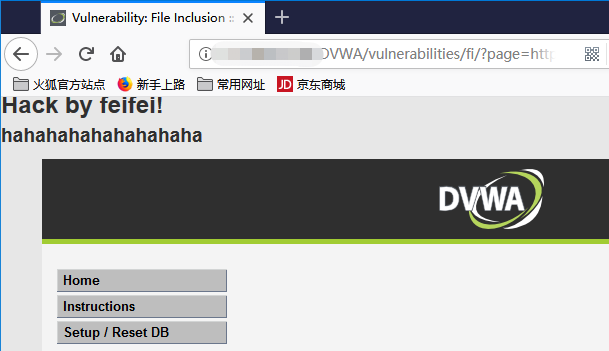

IPaddr/DVWA/vulnerabilities/fi/?page=file1.php

通过将 file1.php 替换成本地或远程服务器上的文件路径,我们可以执行恶意代码,从而达到利用此漏洞的目的。

破解思路

Low Level:这个级别没什么防御措施,直接替换即可;

Medium Level:通过 str_replace() 函数对 http:// 或 https:// 等字符串进行替换,但是我们可以使用双写来绕过替换规则,如 hthttp://tp://;

High Level:再议;

Impossible Level:暂时无法破解,因为使用了白名单法,即只有文件名完全匹配时才能被执行。

bingo!

(p.s. 似乎应该是 Hacked by …… 原谅英语渣渣吧啊啊啊啊啊啊。。。)